簡單的網管形式在 Monitor 專線品質時,最常使用的方式有 ping 或 透過 snmp (snmpget or snmpwalk...).以 ping 來說 可透過 smokeping ( http://oss.oetiker.ch/smokeping/ )

將長時間 ping 的結果.劃成類似 MRTG 的圖示.將 RTT的數值 (ping response time) 及 Packet loss的情況分析並製圖.好讓網管人員可以做為網路效能的分析來源依據.或異常的告警.

有些網管軟體是透過 Ping 的結果,作為回報該設備或網路是否異常的通報來源.

如專線使用情況滿載的情況下.Ping是可能會有loss現象.所謂的誤判就是這樣的.

xDSL的電路尤其明顯.RTT值很大並不代表一定有異常.它有可能只是忙線中.

Ping Packet loss 只是暴線引起的,就因為這些不可靠的數據,但網管人員誤以為常常瞬斷.或真的發生障礙問題.

如專線使用情況滿載的情況下.Ping是可能會有loss現象.所謂的誤判就是這樣的.

xDSL的電路尤其明顯.RTT值很大並不代表一定有異常.它有可能只是忙線中.

Ping Packet loss 只是暴線引起的,就因為這些不可靠的數據,但網管人員誤以為常常瞬斷.或真的發生障礙問題.

在這時候有經驗的網管人員會配合 snmp 的流量輔助觀察,該狀況的真實情事為何?

以傳統的數專來說,如配合使用 Cisco Router ,可透過 show interface sXXX (Serial Port)

http://www.cisco.com/en/US/docs/ios/12_1/interface/command/reference/irdshoin.html

Router# show interfaces serial1

Serial1 is up, line protocol is up

......

Reliability 255/255, txload 237/255, rxload 1/255

......

Serial1 is up, line protocol is up

......

Reliability 255/255, txload 237/255, rxload 1/255

......

or

Router# show interfaces serial 2

Serial2 is up, line protocol is up

..........

MTU 1500 bytes, BW 115 Kbit, DLY 20000 usec, rely 255/255, load 1/255

.........

請注意那個關鍵地方 rely 255/255 or Reliability 255/255

http://www.tek-tips.com/faqs.cfm?fid=1310

Cisco: Routers FAQ / Serial Port FAQ

Understanding the SHOW INTERFACE SERIAL stats

reliablility 255/255

Reliability of the interface as a fraction of 255 (255/255 is 100% reliability), calculated as an exponential average over 5 minutes.

沒錯這個就是 網管軟體 要的可靠性數據來源之一.這個 SNMP OID MIBs 就是網管人員另一個觀察重點.除了 Interface Up / Down 另外就是看這個,當然也可以參考其它的一些狀態.

如 input errors / CRC / collisions /output errors / interface resets等等

經由下面這些網站即可得到 locIfReliab (local Interface Reliability) 的 MIBs

如 input errors / CRC / collisions /output errors / interface resets等等

經由下面這些網站即可得到 locIfReliab (local Interface Reliability) 的 MIBs

locIfReliab 1.3.6.1.4.1.9.2.2.1.1.22

http://www.oidview.com/mibs/9/OLD-CISCO-INTERFACES-MIB.html

再透過 snmpwalk 指令配合 snmp oid

ifIndex 1.3.6.1.2.1.2.2.1.1 (Interface Index)

ifIndex 1.3.6.1.2.1.2.2.1.2 (Interface Description)

ifName 1.3.6.1.2.1.31.1.1.1.1 (Interface Name )

ifIndex 1.3.6.1.2.1.2.2.1.2 (Interface Description)

ifName 1.3.6.1.2.1.31.1.1.1.1 (Interface Name )

就可以得到 Reliability 的數值.如下所示

[root@centos ~]# snmpwalk -Os -c public -v 1 xxx.xxx.xxx.xxx system

sysDescr.0 = STRING: Cisco Internetwork Operating System Software IOS (tm) C1700 Software (C1700-SY-M), Version 12.2(8)YM, EARLY DEPLOYMENT RELEASE SOFTWARE (fc1) Synched to technology version 12.2(11.2u)TTAC Support: http://www.cisco.com/tac

Copyright (c) 1986-2002 by

sysObjectID.0 = OID: enterprises.9.1.326

sysUpTimeInstance = Timeticks: (4231568608) 489 days, 18:21:26.08

sysContact.0 = STRING:

sysName.0 = STRING: Router

sysLocation.0 = STRING:

sysServices.0 = INTEGER: 78

sysORLastChange.0 = Timeticks: (0) 0:00:00.00

sysDescr.0 = STRING: Cisco Internetwork Operating System Software IOS (tm) C1700 Software (C1700-SY-M), Version 12.2(8)YM, EARLY DEPLOYMENT RELEASE SOFTWARE (fc1) Synched to technology version 12.2(11.2u)TTAC Support: http://www.cisco.com/tac

Copyright (c) 1986-2002 by

sysObjectID.0 = OID: enterprises.9.1.326

sysUpTimeInstance = Timeticks: (4231568608) 489 days, 18:21:26.08

sysContact.0 = STRING:

sysName.0 = STRING: Router

sysLocation.0 = STRING:

sysServices.0 = INTEGER: 78

sysORLastChange.0 = Timeticks: (0) 0:00:00.00

[root@centos ~]# snmpwalk -Os -c public -v 1 xxx.xxx.xxx.xxx 1.3.6.1.2.1.2.2.1.1

ifIndex.1 = INTEGER: 1

ifIndex.2 = INTEGER: 2

ifIndex.3 = INTEGER: 3

ifIndex.5 = INTEGER: 5

ifIndex.1 = INTEGER: 1

ifIndex.2 = INTEGER: 2

ifIndex.3 = INTEGER: 3

ifIndex.5 = INTEGER: 5

[root@centos ~]# snmpwalk -Os -c public -v 1 xxx.xxx.xxx.xxx 1.3.6.1.2.1.2.2.1.2

ifDescr.1 = STRING: FastEthernet0/0

ifDescr.2 = STRING: Serial0/0

ifDescr.3 = STRING: Null0

ifDescr.5 = STRING: Virtual-Access1

[root@centos ~]# snmpwalk -Os -c public -v 1 xxx.xxx.xxx.xxx 1.3.6.1.2.1.31.1.1.1.1

ifName.1 = STRING: Fa0/0

ifName.2 = STRING: Se0/0

ifName.3 = STRING: Nu0

ifName.5 = STRING: Vi1

[root@centos ~]#

[root@centos ~]# snmpwalk -Os -c public -v 1 xxx.xxx.xxx.xxx 1.3.6.1.4.1.9.2.2.1.1.22.2

enterprises.9.2.2.1.1.22.2 = INTEGER: 255

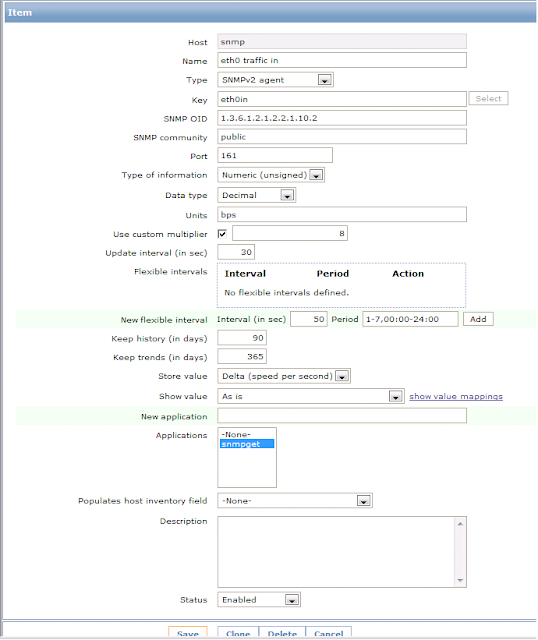

剩下的就簡單了.看是要透過 cacti or zabbix or mrtg or ......反正只要網管軟體有支援 snmp oid mibs 就可以做網管分析圖.也可以定警告值宣告.以減少 ping 的使用量或誤判的情況.

異常分析可簡化為不等於255就是異常.這樣應該是簡單多了吧.

可參考前一篇文章. 利用SNMP OIDs 加入 Zabbix 監控

http://xrcd2.blogspot.tw/2012/10/snmp-oids-zabbix.html

透過這一篇的介紹我想表達的是 網管 與 SNMP 的重要性或關連性.

常見的問題是什麼?透過網管技巧有什麼方式可以簡化人工查修或障礙排除的日常作業.